|

|

| |

Tesina per l'esame di maturita' a.s

Wireless Lan

e

Protocollo IEEE 802.11

Wireless lan e Protocollo ieee 802.11

Introduzione

Lo scopo di questa tesina è quello di esplorare il mondo delle Wireless LAN, tentando di scoprire tutti (o quasi) i lati positivi e negativi di questa nuova tecnologia di networking. Purtroppo, in internet si trovano sempre gli stessi documenti (in inglese) su una miriade di siti specializzati, oppure si trovano scarne spiegazioni presso i siti di produttori/venditori di dispositivi wireless, senza peraltro riuscire ad ottenere un'opinione critica su tale tecnologia; pertanto, oltre che una traduzione ragionata del suddetto materiale, questa tesina intende fornire anche degli elementi di valutazione affinché un ipotetico cliente, indeciso sul tipo di rete da implementare, possa prendere la decisione più consona alle proprie esigenze. Partiamo col dire che quando parliamo di WLAN lo standard a cui si fa riferimento è l'IEEE 802.11. La trasmissione Wlan, che avviene alla frequenza di 2,4 GHz, Consente trasferimento dati con velocità fino a 11 Mbit al secondo e opera tramite una struttura di rete costituita da dispositivi di due tipi: i client wireless sono a tutti gli effetti schede di rete, spesso implementate su Pc Card o moduli esterni USB, con trasmettitori a onde radio; ci sono poi le unità access point (AP) che ricevono il segnale agendo in modo simile agli switch di rete.

Il calo dei prezzi di access point e client, unito all'integrazione di questi ultimi nei notebook di ultima generazione, ha contribuito alla diffusione di tali prodotti nello scorso anno e a renderla privilegiata agli occhi dei produttori di networking.

Sommario

Introduzione i

CAPITOLO 1

Cos'è una Wireless LAN? 1

Perché wireless 2

Applicazioni pratiche delle WLAN 2

Tecnologia delle WLAN 3

Come lavora una WLAN 3

Configurazioni di LAN senza fili 5

Considerazioni del cliente 8

CAPITOLO 2

Protocollo IEEE 802.11 12

Descrizione dei livelli 802.11 13

Livello MAC 14

Virtual Carrier Sense 15

Frammentazione e riassembalgggio

dei pacchetti 15

Accessso ad una cella 17

Processo di autenticazione 17

Processo di associazione 17

Roaming 17

Mantenere la sincronizzazione 17

Power Saving 18

Tipi di frames definiti dallo standard 18

Formati delle Frames 19

CAPITOLO 3

Caratteristiche di sicurezza nelle

Wireless LAN 23

Caratteristiche di sicurezza nel

Pattern Chipping 23

Caratteristiche di sicurezza nel

Frequency Hopping 24

Identificativo di sicurezza:

Come lavora l'ID 24

Rendere sicura la coesistenza di reti

Wireless 25

Quando è richiesta maggior sicurezza 26

CAPITOLO 4

Compatibilità tra dispositivi Wireless 27

Accertare la compatibilità delle WLan 29

UNH - IOL 30

Il Wlan Interoperability Forum 30

CAPITOLO 5

Confronto di costi e prestazioni tra

tecnologie Wired e wireless 31

Troughput 31

Copertura 31

Sicurezza 31

Coesistenza 32

Ingombri 32

Scalabilità 32

Confronto tra prezzi 33

Bibbliografia 34

|

Capitolo |

Cosa è una Wireless LAN?

|

L |

aumento dei dispositivi da collegare localmente in rete e dei collegamenti della rete stessa con altre reti locali all'esterno dell'edificio, ha portato alla necessità di cablare in modo "intelligente" gli edifici. Il criterio al quale ci si ispira è quindi quello di creare una struttura che debba tener conto sia del tipo di rete all'interno dell'edificio (rete dorsale di collegamento, reti di distribuzione sul piano, concentratori ...), sia del tipo di portante (fibra ottica per reti "verticali", cioè dorsali di edificio o tra edifici, oppure doppino).

Tale tipo di cablaggio prende nome di cablaggio strutturato. La scelta del cablaggio, se effettuata con criteri tradizionali, in futuro creerà non pochi problemi, soprattutto perché ricablare un edificio già esistente presenta alti costi, sia per caratteristiche infrastrutturali dell'edificio che per costi di istallazione e di gestione.

Con le tecniche di cablaggio strutturato su tali edifici, si supererebbero in parte parecchi problemi legati al riammodernamento della struttura cablata dell'edificio, ma inevitabilmente la necessità di avere nel tempo collegamenti a velocità sempre maggiori, porterebbe a riconfigurare se non il cablaggio verticale, almeno quello orizzontale. Per quel che riguarda invece il cablaggio di nuovi edifici, ovviamente i problemi tendono a diminuire (grandi industrie, campus ...), ma talvolta avviene che non sempre lo studio architettonico dell'edificio è legato alle esigenze tecniche dello stesso.

A questo si aggiunga che per tutti gli edifici in ambiente affari, vale il discorso che oltre alle reti dati, voce e video, si vanno a sovrapporre reti di controllo degli impianti che in futuro si prevede che saranno sempre più automatizzate, e che garantiranno il funzionamento a distanza degli stessi con cospicui margini di sicurezza.

Una Wireless LAN (WLAN) è un sistema flessibile di comunicazione da inquadrare come estensione di una LAN cablata (o come una sua alternativa). Poiché tale tecnologia usa frequenze radio, le WLAN trasmettono e ricevono dati via etere, minimizzando il bisogno di collegamenti cablati, combinando così la connettività con la mobilità dell'utente.

Il Business Research Group, una ditta americana specializzata in ricerche di mercato, ha previsto, nel marzo 1998, un'espansione del 600% del mercato mondiale delle WLAN entro l'anno 2002.

Il vasto sviluppo del networking nel mondo degli affari e la crescita enorme dei servizi Internet e online sono testimonianze forti dei benefici portati dalla condivisione dei dati e delle risorse. Con le WLAN, gli utenti possono accedere ad informazioni condivise senza cercare un luogo per collegarsi in rete, e gli amministratori di rete possono implementare o ingrandire una rete senza installare o trasportare fili. Le WLAN offrono i seguenti vantaggi di produttività, convenienza e costi rispetto alle reti cablate tradizionali:

Come detto in precedenza, le WLAN servono per estendere o sostituire le LAN cablate. L'elenco seguente descrive alcune delle molte applicazioni possibili realizzabili grazie alla versatilità delle WLAN:

I produttori di WLAN dispongono di una serie di tecnologie per scegliere la soluzione ottimale per progettare una rete. Ciascuna di queste tecnologie ha una serie di vantaggi e di limitazioni:

Come lavora una WLAN

Le WLAN usano onde elettromagnetiche (radio o infrarosso) nel vuoto per comunicare informazioni da un punto ad un altro senza sfruttare nessun collegamento fisico. I dati trasmessi sono sovrapposti ad una portante così che possano essere ricevuti correttamente da un opportuno ricevitore. Portanti radio multiple possono esistere nello stesso spazio allo stesso tempo senza interferire l'una con l'altra, a patto che le onde radio siano emesse su frequenze radio diverse. Un ricevitore si accorda su una frequenza per estrarre dati, mentre rigetta tutte le frequenze estranee.

In una tipica configurazione di WLAN, un trasmettitore/ricevitore (il transceiver), chiamato Access Point (AP), si connette ad una rete cablata mediante cablaggi standard: esso deve poter ricevere, bufferizzare, e trasmettere dati tra la WLAN e l'infrastruttura della rete cablata. Esistono due tipi di AP:

Hardware Access Point

Software Access Point

Un singolo AP può gestire un piccolo gruppo di utenti e può funzionare su un'area che va dai 30 ai 300 metri circa. L'AP (o l'antenna connessa ad esso) è montato solitamente in alto, ma può essere montato in qualsiasi posizione, fino al raggiungimento della copertura radio desiderata. Gli utenti accedono alla WLAN mediante appositi adattatori che possono essere implementati come schede PCMCIA per notebooks o computer palmtop, oppure come schede PCI in computer desktop o integrati in computer palmari. Tali adattatori forniscono un'interfaccia tra il sistema operativo di rete (N.O.S. Network Operative System) e le onde elettromagnetiche mediante l'antenna. Il tipo di collegamento senza fili è del tutto trasparente al NOS.

Configurazione senza fili

Nella configurazione più elementare, due PC, equipaggiati con schede apposite, possono implementare una rete indipendente fino a quando un PC è nell'area di copertura dell'altro. Questo tipo di rete è detto "peer to peer" (pari a pari) o anche "on demand" (su richiesta). Le reti di questo tipo non richiedono nessuna amministrazione o configurazione. In questo caso ciascun utente avrà accesso solamente alle risorse dell'altro utente e non ad un sistema di centrale.

Reti Wireless di tipo Peer - to - Peer

Installare un AP può estendere l'area di copertura di una rete; poiché l'AP è connesso ad una rete cablata, ogni utente avrà accesso a risorse di un sistema di servizio così come gli utenti collegati alla porzione cablata della rete. Ciascun AP può servire molti client, in base all'implementazione del singolo produttore. Esistono molte applicazioni reali dove un singolo AP serve dai 15 ai 50 utenti contemporaneamente.

Comunicazione tra utente singolo e Access Point

Gli AP hanno un'area di copertura limitata, sull'ordine dei 150 metri al coperto e 300 metri all'esterno. In reti molto estese, come quelle che è possibile realizzare in un supermercato o in una università, sarà probabilmente necessario installare più di un AP. Il posizionamento di tali AP deve essere effettuato mediante un accurato studio del luogo in cui si deve implementare la rete. Lo scopo è quello di ricoprire uniformemente un'area assegnata, facendo in modo che un utente in movimento non incontri mai delle zone non coperte dal segnale. La possibilità degli utenti di potersi muovere tra celle relative ad AP diversi è detta roaming e l'handoff tra celle adiacenti deve essere del tutto trasparente all'utente.

Access Point multipli e roaming

L'amministratore di rete potrebbe scegliere di usare degli Extension Points (EP) per ingrandire la rete degli AP. Gli EP sono molto simili agli AP, ma non sono collegati alla rete cablata come gli AP: il loro compito è quello di estendere l'area di copertura della rete, replicando i segnali trasmessi da un utente verso un AP o verso un altro EP. Tale dispositivo è in genere usato per passare un segnale da un AP ad un utente remoto (in modo simile ad una catena umana che si passa un secchio d'acqua da una sorgente all'incendio).

Uso di un Extension Point

L'ultimo dispositivo utile per implementare una WLAN è l'antenna direzionale. Supponiamo di avere una LAN (sia essa wired o wireless) in un edificio A e di voler estendere la rete ad un altro edificio B distante anche alcuni chilometri dal primo e nel quale è stata implementata un'altra rete, distinta dalla prima. Una soluzione potrebbe consistere nel collegare, mediante un AP collegato alla rete preesistente, un'antenna direzionale su ciascun edificio, facendo in modo che ogni antenna sia puntata sull'altra.

Uso di antenne direzionali

Considerazioni del cliente

Nonostante le WLAN offrano facilità di installazione, flessibilità di configurazione e libertà di movimento, bisogna elencare alcuni fattori tipici di tale tipo di rete:

|

Capitolo |

Protocollo IEEE 802.X

|

Q |

uando le prime LAN cominciarono a diffondersi (ARC, Ethernet, Token Ring, ecc.), l'IEEE decise di costituire sei comitati per studiare il problema della standardizzazione delle LAN e delle MAN, complessivamente raccolti nel progetto IEEE 802.

Tali comitati sono:

La struttura generale del progetto IEEE 802 è riportata nella figura in basso

A tali comitati in seguito se ne sono aggiunti altri tra cui:

Il lavoro di tali comitati si svolse in armonia con il modello di riferimento OSI, e la relazione esistente tra il progetto OSI, il progetto IEEE 802 e lo standard EIA/TIA.

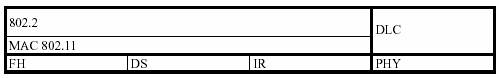

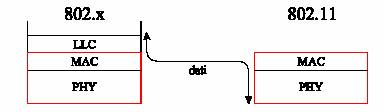

Come ogni protocollo 802.x, il protocollo 802.11 ricopre lo strato PHY e lo strato MAC. La versione attuale dello standard prevede un singolo strato MAC che interagisce con tre strati PHY (ognuno dei quali operante ad una velocità compresa tra 1 e 2 Mbps) nel modo seguente:

A parte la tecnologia IR, l'uso di una frequenza radio cosi alta permette di raggiungere distanze considerevoli anche usando potenze di trasmissione minime (limitate per legge). A questo vantaggio si contrappone però uno svantaggio: nel caso di collegamenti punto-punto, condizione essenziale per l'utilizzo di questi apparati è che i due terminali remoti da collegare siano perfettamente "a vista", ovvero che sulla traiettoria di una linea immaginaria che li unisce non vi siano ostacoli fisici (palazzi, case, alberi .). Inoltre, le distanze che si riescono a coprire con questo tipo di apparati sono molto variabili e strettamente legate al contesto ambientale in cui si opera. Presupponendo che i due punti da collegare siano perfettamente "a vista", le uniche cose che limitano il raggio di azione dell'apparato sono la presenza o meno di un'area densamente popolata. Se per esempio operiamo in una grande città allora il segnale di trasmissione può venire disturbato da interferenze dovute ad "inquinamento radioelettrico" (televisioni, radio, telefoni cellulari ...) oppure da riflessi dello stesso segnale causati da palazzi o case. Per dare un'idea delle distanze che stiamo prendendo in considerazione diciamo che variano da 5 a 10 e più chilometri. Teniamo presente che questi sono dati indicativi e che per un calcolo preciso si deve condurre uno studio certamente approfondito riferito alla zona di operatività.

Oltre alle funzionalità usualmente implementate nel livello MAC, lo standard implementa altre funzionalità tipicamente relative ai livelli superiori, come la frammentazione, la ritrasmissione dei pacchetti e la gestione degli acknowledgements (esatta ricezione).

Il livello MAC definisce come metodo di accesso il Distributed Coordination Function. Questo è un meccanismo di tipo CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) che lavora in questo modo: una stazione che vuole trasmettere, ascolta il mezzo. Se il mezzo è occupato, allora sposta la trasmissione ad un altro momento

mentre, se il mezzo è libero, trasmette subito. Questo tipo di protocollo è abbastanza efficiente quando il mezzo non è molto utilizzato, permettendo alle stazioni di trasmettere con piccoli ritardi; nonostante ciò, la probabilità che due o più stazioni decidano di trasmettere contemporaneamente, generando una collisione, non è nulla. Queste collisioni devono essere identificate in modo tale che lo strato MAC possa ritrasmettere il pacchetto da solo senza nessun intervento da parte degli strati superiori, cosa che evita ritardi inutili.

Mentre questi meccanismi di Collision Detection sono facilmente implementabili per reti cablate, per reti wireless non possono essere usati per due motivi:

1. l'implementazione di un meccanismo di collision detection richiederebbe la

progettazione di ricetrasmettitori full duplex, capaci cioè di trasmettere e di ricevere contemporaneamente, facendo lievitare i costi di produzione;

2. in un ambiente wireless, non si può fare l'ipotesi che tutte le stazioni si ascoltino tra loro (cosa che invece è richiesta nel meccanismo di collision detection), perché anche se il trasmettitore sente libero il mezzo intorno a sé, non è detto che intorno al ricevitore il mezzo sia altrettanto libero.

Per prevenire questi problemi, lo standard usa un meccanismo di Collision Avoidance:

1. una stazione che vuole trasmettere ascolta il mezzo. Se il mezzo è occupato, allora sposta la trasmissione ad un altro momento. Se in un certo istante di tempo (chiamato Distributed Inter Frame Space (DIFS)) il mezzo è libero, la stazione può trasmettere;

2. la stazione destinataria controlla il CRC del pacchetto ricevuto e manda un ACK. La ricezione dell'ACK indica che non è avvenuta nessuna collisione in trasmissione. Se il mittente non riceve l'ACK allora ritrasmette il frammento fino a quando non riceve l'ACK o fino a quando non ha esaurito i tentativi a sua disposizione.

Virtual Carrier Sense

Per ridurre la probabilità che due stazioni collidano, lo standard definisce un meccanismo di Virtual Carrier Sense. La stazione che vuole trasmettere, prima invia un piccolo pacchetto broadcast, chiamato RTS (Request To Send), che include informazioni sulla sorgente, sulla destinazione e sulla durata della transazione seguente (ad esempio la durata della trasmissione del pacchetto e dell'ACK conseguente); la stazione che deve ricevere risponde

(se il mezzo è libero) con un pacchetto broadcast di controllo chiamato CTS (Clear To Send) che include la stessa informazione circa la durata della trasmissione. Tutte le stazioni che ricevono i pacchetti RTS e CTS modificano l'indicatore Virtual Carrier Sense (chiamato Network Allocation Vector (NAV)) per la durata indicata, in modo tale da non usare il mezzo in tale periodo. Questo meccanismo riduce la probabilità di collisione nell'area del ricevitore, che è nascosta al trasmettitore, perché la stazione ascolta il CTS e riserva il mezzo fino alla fine della transazione. L'informazione di durata nel RTS protegge anche l'area del trasmettitore dalle collisioni che possono avvenire durante l'ACK. È anche opportuno notare che tale meccanismo, vista la breve durata delle frames RTS e CTS, riduce l'overhead delle collisioni, poiché queste sono identificate molto più velocemente rispetto all'uso di pacchetti di dimensione standard.

Frammentazione e riassemblaggio dei pacchetti

Un tipico protocollo per LAN cablate utilizza pacchetti la cui lunghezza sia dell'ordine delle centinaia di bytes. Tuttavia, esistono vari motivi che rendono preferibile, per le LAN wireless, l'utilizzo di pacchetti la cui lunghezza sia inferiore:

Tuttavia, non avrebbe senso introdurre un nuovo protocollo di rete che non possa trattare pacchetti, ad esempio, lunghi 1518 bytes (quelli usati da Ethernet), e quindi l'ente standardizzatore ha deciso di risolvere questo problema aggiungendo un semplice meccanismo per la frammentazione/riassemblaggio al livello MAC.

Tale meccanismo è un semplice algoritmo di Send-and-Wait, dove la stazione trasmittente non è abilitata a trasmettere un nuovo frammento fino a quando non si verifica una tra le seguenti ipotesi:

1. si riceve un ACK per il frammento inviato;

2. si decide che il frammento è stato ritrasmesso troppe volte e lo si elimina.

Nel caso che comunque si verifichi una collisione, allora si utilizza l'algoritmo di Exponential Backoff, già utilizzato in Ethernet.

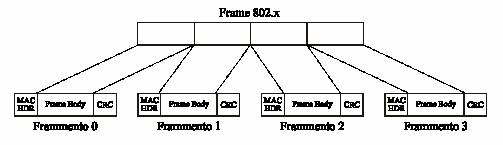

È da notare esplicitamente che allo strato MAC 802.11 non viene passata una frame del livello LLC ad esso superiore, bensì una frame 802.x "strappata" al livello PHY 802.x. Tale frame è frammentata ed ogni frammento così ottenuto è completato con un header ed un trailer, creando così delle "microframes" che verranno poi passate al livello PHY 802.11 per essere trasmesse. Questo porta a concludere che lo standard 802.11 non può esistere senza

gli standard 802.x e che, inoltre, non è collocabile al di sotto di essi, bensì opera su un livello "parallelo".

Il seguente diagramma mostra una frame (di livello 802.x) da inviare, divisa in vari frammenti dal livello MAC.

La sincronizzazione può avvenire in due modi:

1. Passive Scanning: in questo caso la stazione aspetta di ricevere una frame di Beacon dall'AP (la frame di Beacon è inviata periodicamente dall'AP e contiene informazioni per la sincronizzazione);

2. Active Scanning: in questo caso la stazione tenta di localizzare un AP trasmettendo una frame di Probe Request e aspetta una frame di Probe Response dall'AP.

Entrambi i metodi sono validi: il metodo più appropriato è scelto in base alle impostazioni per il risparmio energetico.

Processo di autenticazione

Appena una stazione ha localizzato un AP, e decide di usare il suo BSS, deve iniziare un Autentication Process, durante il quale avviene un interscambio di informazioni tra l'AP e la stazione e la successiva verifica delle passwords.

Processo di associazione

Dopo l'autenticazione della stazione, inizia un Association Process, durante il quale avviene un interscambio di informazioni sulle capacità della stazione e del BSS, e che permette al DSS di conoscere la posizione corrente della stazione. Una stazione può trasmettere e ricevere data frames soltanto dopo questo processo.

Roaming

Il Roaming è il processo che permette lo spostamento tra due celle adiacenti senza perdere la connessione. È simile al processo omonimo per i telefoni cellulari, con due grandi differenze:

1. in un sistema di LAN packet-based, la transizione tra due celle adiacenti deve essere effettuata nell'intervallo di tempo intercorrente tra la trasmissione di un pacchetto e del successivo, mentre per i sistemi telefonici ciò accade durante una conversazione, rendendo il roaming per le WLAN notevolmente più semplice;

2. in un sistema telefonico, una disconnessione temporanea potrebbe non aver effetto sulla conversazione mentre, in un ambiente packet-based, ciò riduce notevolmente le prestazioni poiché l'eventuale ritrasmissione è effettuata dai protocolli dei livelli superiori.

Lo standard 802.11 non definisce le modalità per effettuare il roaming, ma definisce gli strumenti basilari per effettuarlo. Ciò include uno scanning attivo/passivo, ed un processo di riassociazione, dove una stazione in movimento si associa automaticamente al nuovo AP.

Mantenere la sincronizzazione

Le stazioni hanno bisogno di mantenere la sincronizzazione, sia per effettuare correttamente la trasmissione in FHSS, sia per altre funzionalità quali il Power Saving. In un BSS ciò è possibile perché tutte le stazioni al suo interno aggiornano il proprio clock sincronizzandolo con quello dell'AP usando il seguente meccanismo: l'AP trasmette periodicamente una frame chiamata Beacon Frame. Questa frame contiene il valore del suo clock al momento

della trasmissione (e non quello in cui la frame è entrata nella coda di trasmissione: poiché, infatti, la frame viene trasmessa usando le tecniche CSMA, la trasmissione potrebbe subire dei ritardi notevoli). Le stazioni riceventi controllano il valore del proprio clock al momento della ricezione del segnale, e lo correggono in base al valore ricevuto. Questo meccanismo

previene lo sfasamento del clocks che potrebbe causare la perdita di sincronismo dopo alcune ore di funzionamento.

Power Saving

Poiché le WLAN sono tipicamente usate in applicazioni mobili, il limite maggiore è rappresentato dalla durata delle batterie del dispositivo mobile. Questa è la ragione per cui lo standard 802.11 gestisce direttamente il Power Saving e definisce un intero meccanismo che consente alle stazioni

di entrare in sleep mode per lunghi periodi senza perdere le informazioni trasmesse da altre stazioni. L'idea di base per il meccanismo di Power Saving è che l'AP mantiene continuamente in memoria un elenco contenente gli identificativi di tutte le stazioni che si trovano in modalità Power Saving, e

bufferizza i pacchetti indirizzati a tali stazioni fino a quando le stesse stazioni non fanno richiesta esplicita di informazioni mediante una Polling Request, o fino a quando non cambiano il proprio stato di funzionamento.

Nelle Beacon Frames, gli AP trasmettono anche informazioni che indicano la presenza di dati bufferizzati per le stazioni in Power Saving, in modo tale che tali stazioni possano risvegliarsi per fare richiesta dei dati a loro indirizzati.

Le informazioni multicast e broadcast sono conservate negli AP, e trasmesse a tempi prefissati, quando ogni stazione in Power Saving Mode che vuole ricevere questi tipi di frames è sveglia.

Tipi di frames definite dallo standard

Lo standard definisce tre tipi di frames:

Formati delle frames

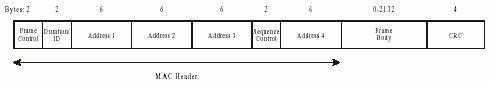

Una tipica frame definita dallo standard è formata dai seguenti sottocampi:

![]()

Preambolo

Il tipo di preambolo dipende dal livello PHY utilizzato, e include:

PLCP Header

È un header trasmesso ad 1 Mbps e contiene delle informazioni di tipo logico necessarie al livello PHY per decodificare la frame. È composto dai campi:

MAC Data

La struttura del campo dati è la seguente:

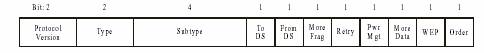

Campo Frame Control

Il campo Frame Control contiene le seguenti informazioni:

Protocol Version

È usato per indicare eventuali evoluzioni dello standard. Nella versione corrente i due bit sono posti entrambi a zero.

Type e Subtype

Identifica i vari tipi di frame che si possono avere (Data, Control e Management).

ToDS

Questo bit è settato ad 1 quando la frame è indirizzata ad un AP per il forwarding ad Distribution System. Questo bit è posto a 0 per tutte le altre frames.

FromDS

Questo bit è settato ad 1 quando la frame è ricevuta dal Distribution System.

More Fragments

Questo bit è settato ad 1 quando esistono altri frammenti della stessa frame che seguono il frammento attuale.

Retry

Indica che il frammento è una ritrasmissione di un frammento inviato precedentemente. È usato dal ricevitore per individuare le eventuali duplicazioni della frame trasmessa che possono avvenire quando gli ACK vengono persi.

Power Management

Specifica il Power Management Mode nel quale la stazione trasmittente si troverà dopo la trasmissione di tale frame.

More Data

È usato nel Power Management per indicare che esistono altre frames nella stazione trasmittente. La stazione può decidere di usare questa informazione per continuare il polling o entrare in Active Mode.

WEP

Indica che il frame body è codificato con l'algoritmo WEP.

Order

Indica che questa frame è stata inviata usando la classe di servizio Strictly Ordered (è una classe definita per l'utente che non può accettare cambi di ordine tra frames unicast e frames multicast).

Duration/ID

Questo campo ha due significati, dipendenti dal tipo di frame:

Campi Address

Una frame può contenere fino a quattro indirizzi, in funzione dei bit ToDS e FromDS definiti nel Control Field, con i seguenti significati:

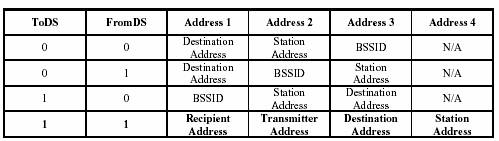

La seguente tabella riassume l'uso dei diversi Address a seconda dei valori dei bit ToDS e FromDS:

Sequence Control

Il campo Sequence Control è usato per ricostruire l'ordine dei frammenti appartenenti alla

stessa frame e per riconoscere l'eventuale duplicazione di pacchetti. È composto da due

sottocampi, Fragment Number e Sequence Number, che definiscono la frame e il frammento

nella frame.

CRC

Il CRC è un campo di 32 bit contenente un Cyclic Redundancy Check (CRC).

Formati delle frames più comuni

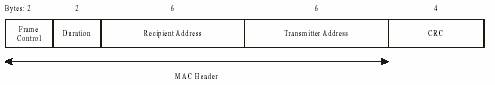

Frame RTS

Duration contiene il tempo, espresso in microsecondi, necessario per trasmettere la prossima frame di tipo Data o Management, più una frame di tipo CTS, più una frame di ACK, più tre intervalli SIFS (Short Inter Frame Space - è il tempo che deve intercorrere tra la trasmissione di due frames contigue). Recipient Address contiene l'indirizzo della stazione che riceverà la prossima frame di tipo Data o Management. Transmitter Address contiene l'indirizzo della stazione che ha trasmesso la frame di RTS.

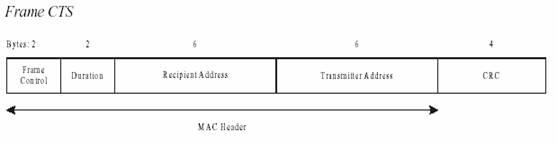

Duration contiene il tempo, espresso in microsecondi, ricavato dal campo Duration della frame CTS ricevuta, meno il tempo necessario a trasmettere la frame di CTS e i relativi intervallo SIFS.

Recipient Address contiene l'indirizzo contenuto nel campo TA della precedente frame di CTS. Transitter Address contiene l'indirizzo che ha trasmesso la frame di RTS.

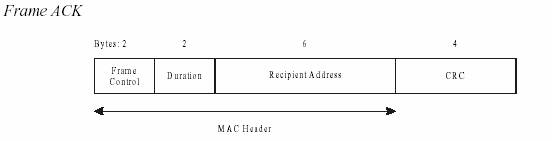

Il Recipient Address è copiato dal campo Address 2 della frame appena ricevuta. Se il bit More Fragment del campo Frame Control della precedente frame è settato a 0, il valore Duration è settato a 0, altrimenti contiene il valore ottenuto da campo Duration della frame appena ricevuta, meno il tempo, espresso in microsecondi, richiesto per la trasmissione della frame di ACK e dei relativi intervalli di SIFS.

|

Capitolo |

Caratteristiche di sicurezza nelle Wireless LAN

|

L |

e problematiche fondamentali relative alla sicurezza nelle WLAN comprendono:

l'accesso non autorizzato alle risorse di rete mediante dispositivi wireless;

l'intercettazione delle trasmissioni.

A seconda dell'implementazione del protocollo 802.11 da parte di un costruttore, è possibile identificare varie tecniche per garantire la sicurezza:

il Pattern Chipping;

il Frequency Hopping;

l'identificativo di sicurezza (ID);

le tabelle di autorizzazione.

Questi meccanismi operano in stretto legame con i meccanismi di sicurezza implementati per le normali reti cablate.

Caratteristiche di sicurezza nel Pattern Chipping

Una banale, ma efficace, tecnica di codifica, effettuata dal livello fisico, consiste nella rappresentazione di un singolo bit di informazione mediante un pattern complesso di bit, chiamato Chip. Il punto forte di questa tecnica è che essa è facilmente implementabile ed altamente efficace (si può raggiungere un enorme grado di affidabilità se, al momento della connessione, si determinano aleatoriamente i pattern per la rappresentazione dei bit). Un altro grosso vantaggio di questa tecnologia consiste nell'elevato grado di recupero dei dati nel caso di corruzione durante la trasmissione: infatti, aumentando il numero di bit necessari alla trasmissione (aumentando, cioè, la ridondanza), mediante tecniche statistiche, aumenta la probabilità di poter recuperare dati contenenti errori. D'altronde, l'utilizzo di questa tecnica comporta un notevole spreco di banda.

Caratteristiche di sicurezza del Frequency Hopping

Una della ragioni chiave per cui si utilizza il Frequency Hopping è la qualità della sicurezza che deriva da questa tecnica: infatti, essa è stata originariamente elaborata ed usata dall'Esercito degli Stati Uniti per rendere sicure le proprie comunicazioni. Infatti, il segnale salta da frequenza a frequenza mediante una sequenza casuale e ripetitiva. Per comunicare correttamente, quindi, sia il trasmittente che ricevitore devono essere sincronizzati sulla stessa sequenza. Per complicare maggiormente la decodifica, questo tipo di segnalazione ha una durata temporale molto breve nel periodo in cui si è fissata una certa frequenza di trasmissione. Queste impostazioni non possono essere variate dal cliente.

Identificativo di sicurezza: come lavora l'ID

L'ID è una stringa di caratteri unica, costituita da una sequenza di venti caratteri alfanumerici definita e configurata dall'utente; ogni dispositivo radio facente parte della stessa rete deve essere configurato allo stesso modo. Una volta configurato, l'ID è ridotto a 20 bit mediante algoritmi proprietari della casa costruttrice. Esso è trasmesso con l'indirizzo radio MAC (un campo di dodici caratteri, unico per ogni stazione), che lo nasconde mediante un altro algoritmo anch'esso proprietario.

Questi dati "mescolati" sono memorizzati nella EEPROM della trasmittente mediante uno schema di memorizzazione segreto: con questa tecnica, l'ID non può essere violato da nessun mezzo esistente, neanche dalla casa costruttrice.

Accedere all'ID via etere è anche più difficile. I passi dovrebbero essere i seguenti:

determinare e seguire il pattern del FH;

demodulare il flusso dei dati;

decodificare il flusso dei dati (codificato con un algoritmo proprietario a monte della trasmissione);

determinare quali, tra i 1500 byte del pacchetto, sono i 20 bit dell'ID;

ricavare, a partire dai 20 bit così ricavati, la sequenza di 20 caratteri che costituisce l'ID.

Con questo sistema sono possibili oltre 15 milioni di codici ID. Così, anche se qualcuno volesse cercare di violare il codice, impiegherebbe un tempo superiore ai 2 anni. Inoltre, data la potenza RF di trasmissione relativamente bassa, la persona che vorrebbe violare il codice dovrebbe trovarsi nel raggio di circa 150 m (o meno, se si lavora in interni). Se si dimentica il codice ID, deve essere selezionato un nuovo codice ID e devono essere resettati tutti i dispositivi nella rete.

Per aumentare ulteriormente il grado di sicurezza della rete, esistono delle tabelle di autorizzazione contenenti gli indirizzi MAC legali. È pertanto possibile utilizzare queste tabelle per consentire l'accesso alla rete solo agli utenti regolarmente registrati. Inoltre, se un utente con un indirizzo di MAC non autorizzato tenta di accedere in rete, questo evento sarà registrato e riportato all'amministratore di rete.

Rendere sicura la coesistenza di reti Wireless

Un altro aspetto molto importante relativo alla sicurezza è quello della coesistenza, in ambienti confinanti, di WLAN diverse. Per garantire tale coesistenza, si deve definire un ID diverso per ogni dominio, ad esempio, definendo un "Dominio 1" per un gruppo di utenti che condivide un ID comune, e un "Dominio 2" per un altro gruppo di utenti che condivide un ID diverso. Data questa configurazione, non potrà mai verificarsi che un utente del dominio 1 possa accedere al dominio 2 rete e viceversa.

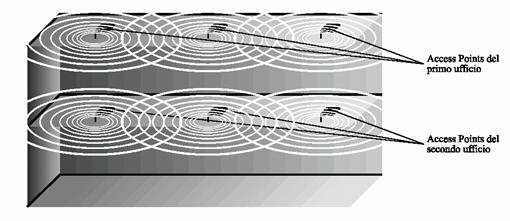

Supponiamo che in un edificio, in due piani adiacenti esistano due uffici, che chiameremo per convenzione "Ufficio 1" e "Ufficio 2" e ognuno dei due uffici abbia definito un proprio ID diverso dall'altro. Allora, un utente dell'Ufficio 1 non potrà accedere alla rete dell'Ufficio 2, e viceversa. Tutto questo è dovuto semplicemente alla differenza di ID tra i due uffici.

Quando è richiesta maggiore sicurezza

Tali tecniche di sicurezza sono state progettate ed implementate per poter essere usate da una grande quantità di applicazioni diverse. Per quelle situazioni dove c'è la necessità di garantire maggiormente la sicurezza di una rete, possono essere attuate delle misure di sicurezza supplementari: un metodo per garantire questa maggiore sicurezza si basa sull'uso delle Virtual Private Networks (VPN) e della crittografia.

Le VPN sono state sviluppate per fornire un elevato livello di sicurezza per trasmissioni dei dati riservati su reti pubbliche come Internet. Questo metodo di sicurezza ha guadagnato grandi consensi ed è stato usato estensivamente da società che desiderano fornire un accesso ai loro dati sociali per trasmetterli ad impiegati in uffici remoti senza usare linee dedicate e costose. Questa tecnica si presta bene anche per trasmettere sulle LAN.

|

Capitolo |

Compatibilità tra dispositivi wireless

|

P |

er molto tempo riconosciuta come uno dei principi basilari sui quali le reti di comunicazione moderne sono costruite, la compatibilità è allo stesso tempo un concetto semplice e, sorprendentemente, di complessa esecuzione. L'idea di base su cui si basa la compatibilità della rete è essa stessa molto semplice: è la possibilità di far lavorare insieme dispositivi realizzati da produttori diversi. Da quando ci si è resi conto che un singolo produttore non potrà mai provvedere alla fornitura di ogni elemento di una qualsiasi rete, il concetto di compatibilità è diventato essenziale nel permettere agli amministratori di rete di evitare una serie incredibile di problemi per l'utente.

Nonostante ciò, la compatibilità rimane un grosso problema nella pratica perché la configurazione di molti dispositivi, cavi e opzioni software può portare svariati problemi e perdite di tempo e di denaro. A questo problema, fortunatamente, c'è una soluzione largamente accettata: gli standard industriali. Questi sono descrizioni formali di interfacce tra apparecchiature, ognuna delle quali considerata con le proprie caratteristiche. Ad esempio, una ditta potrebbe costruire una scheda di rete Ethernet 10BaseT, mentre un'altra ditta potrebbe costruire un hub 10BaseT. I due prodotti dovrebbero essere compatibili, in quanto sono stati costruiti secondo le stesse specifiche contenute nello standard 802.3 10BaseT e, come vedremo, ci sono tecniche per verificare la compatibilità attraverso una serie di funzioni definite nelle moderne architetture di rete.

La compatibilità e la stesura degli standard sono elementi di importanza critica per le ragioni seguenti:

Una preoccupazione di base, comunque, è come determinare se un qualsiasi prodotto realmente è conforme ad un standard dato. Potrebbe essere davvero frustrante comprare un prodotto che si pensa essere conforme, per poi scoprire che un suo (apparente) malfunzionamento, spesso è dovuto ad una leggera incompatibilità con l'hardware esistente. Per questa ragione sono seguite procedure specializzate per verificare le funzionalità di un prodotto a vari livelli:

Accertare la compatibilità delle Wireless LAN

In linea di principio, il processo per determinare la compatibilità nelle LAN senza fili è identico a quello usato nel caso di LAN cablate. La maggior parte delle volte, questo processo coinvolge l'uso di procedure attentamente documentate incorporate in suites software che verificano gli aspetti specifici per controllare la compatibilità con altri dispositivi. Nel caso di LAN senza fili, la compatibilità deve essere verificata mediante un gran numero di fattori, come indicato di seguito:

Si dovrebbe fare attenzione anche al fatto che possono esistere prodotti che semplicemente non possono essere esaminati perché non sono parte di un standard. Per esempio, compatibilità tra AP non è parte dello standard 802.11, e quindi ciascun produttore di AP definisce i suoi propri protocolli per l'handoff e il bilanciamento del carico. Funzioni di rete di alto livello (ad esempio allo strato della rete o superiori) possono essere verificate con mezzi che non sono specifici dello strato fisico. È importante tenere presente, inoltre, che la compatibilità deve essere realizzata attraverso tutto il protocollo.

Dato il livello di complessità, dovrebbe essere evidente che le suites software per i test della compatibilità possono essere molto complesse.

UNH - IOL

È stato sviluppato un certo numero di suites software per testare la compatibilità fra LAN senza fili. Le suites più note sono state sviluppate nell'InterOperability Lab (IOL) dell'Università del New Hampshire (UNH), noto per le sue ricerche nel verificare le interoperabilità in molte classi di dispositivi di trasmissione. UNH ha definito un numero di prove per lo strato PHY sia nel caso di trasmissione diretta che nel caso di Frequency Hopping:

UNH ha definito anche una serie di prove disegnate per indirizzare caratteristiche specifiche del livello MAC. Mentre UNH progetta procedure di test e installazione per produttori per favorire l'interoperabilità, non è certificata la compatibilità del prodotto individuale.

Il Wireless LAN Interoperability Forum

Per fornire informazioni agli acquirenti sulla compatibilità tra LAN senza fili, il Wireless LAN Interoperability Forum (WLI) ha definito una serie di prove procedurali per verificare la compatibilità con un minimo di software speciale. Tale collaudo, quando effettuato sotto condizioni molto precise, può verificare rapidamente che un dato prodotto sia compatibile. Il Forum WLI pubblica le informazioni sui prodotti compatibili e le correda di certificati per aiutare i clienti a prendere decisioni sull'acquisto.

Appena è stata accertata la compatibilità di base, possono essere eseguite prove supplementari per la verifica del throughput, dell'area di copertura effettiva e delle caratteristiche prestazionali. Questi possono includere benchmarks di LAN orientate alle prestazioni, o programmi che generano un carico di lavoro sintetico tipico di una classe di applicazioni. Utility diagnostiche incluse nei prodotti possono essere utili nell'isolare problemi di compatibilità più piccoli, al fine di ottenere il massimo della produttività, dell'affidabilità, e della gestione operativa.

|

Capitolo |

Confronto di costi e prestazioni tra tecnologie wired e wireless

|

E |

cco, alcune caratteristiche che sintetizzano gli aspetti positivi e negativi della tecnologia wireless facente uso delle onde radio.

Throughput

Le tecnologie attuali permettono di raggiungere gli 11 Mbps reali mentre la velocità sulla rete locale rimane di 10 Mbps nominali, non prendendo in considerazione realizzazioni come Fast Ethernet o Gigabit Ethernet. Per valutare le performance di un collegamento wireless di 2 Mbps, basta ricordare che il protocollo Ethernet collassa oltre il 40% di utilizzo. Test effettuati, su prodotti commercializzati, tramite 2 nodi collegati, sia con una LAN Ethernet standard a 10 Mbps, sia con un collegamento wireless a 2 Mbps, evidenziano

come i tempi effettivi di trasferimento dei file nel caso wireless siano di 5 volte superiori rispetto al collegamento LAN; non bisogna tuttavia dimenticare che le velocità di trasferimento dei files sono condizionate dal numero di stazioni contemporaneamente presenti sulla LAN.

Copertura

Le limitazioni tecniche sono relative al tipo di tecnologia utilizzata: una buona connessione wireless necessita della vista ottica per effettuare un collegamento tra 2 o più punti. E' comunque chiaro che, in ambito locale, le pareti, pur costituendo uno schermo contro la trasmissione radio, possono permettere la trasmissione stessa, riducendone però la portata in termini di distanza.

La distanza massima raggiungibile da apparecchiature wireless dipende sostanzialmente dall'antenna utilizzata: si parte dai 100 m fino a distanze teoriche dell'ordine dei 30 Km. I limiti attuali vigenti in termini di potenza trasmessa (max. 100 mW) permettono con antenne standard omologate di arrivare fino a distanze di 10 Km. La trasmissione radio, inoltre, non è influenzata dai fenomeni atmosferici, a differenza di altre tecnologie wireless (laser, infrarosso).

Sicurezza

Gli apparati wireless derivano da tecnologie militari e quindi hanno caratteristiche di sicurezza superiori a molti sistemi wired. Il software di gestione prevede vari identificatori per permettere il colloquio solo tra unità ben definite. Le ultime versioni, inoltre, permettono il criptaggio dei dati via radio: risulta quantomeno impossibile quindi intercettare pacchetti dati trasmessi.

Coesistenza

Possono esistere più apparati radio che utilizzano tale tecnologia sulle stesse frequenze. Le trasmissioni in tecnologia DSSS, ad esempio, irradiano in un range di frequenze tra i 2400 e 2485 Mhz suddiviso in vari canali, rendendo possibile la trasmissione di una stazione in un qualsiasi canale disponibile. Se più apparecchi appartenenti a gruppi diversi trasmettono sulla stessa frequenza ciò non impedisce la contemporaneità. Test effettuati da alcune aziende produttrici hanno evidenziato che la velocità relativa nel caso di 2 coppie adiacenti, che trasmettono in continuo sulle stesse frequenze, ha un decadimento delle prestazioni che, nel peggiore dei casi, è del 15/20 %.

Ingombri

L'antenna standard da 2 dB che permette un collegamento di 1 Km è grande quanto un pacchetto di sigarette. Le altre antenne sono poco più grandi. Esiste la possibilità anche di utilizzo sia di parabole sia di antenne Yagi.

Scalabilità

È possibile collegare unità wireless in serie per aumentarne la distanza di trasmissione: nel caso di 3 punti da collegare, ad esempio, è possibile utilizzare o 3 o 4 dispositivi da 2 Mbps. Nel caso di 3 apparecchi il punto centrale funzionerà da smistatore e potrà trasmettere al massimo alla velocità di 1 Mbps (la trasmissione radio è half-duplex). Nel caso di 4 apparecchi, con i 2 centrali collegati mediante un cavo, la velocità effettiva sarà di 2 Mbps.

È possibile, inoltre, raddoppiare la potenza di trasmissione mettendo le unità in parallelo: la trasmissione può essere raddoppiata impostando dei percorsi statici cosi da separare i traffici di rete.

Confronto tra i prezzi

I costi di implementazione di una rete wireless sono notevolmente più elevati rispetto ai costi di implementazione di una rete wired.

In realtà, i vantaggi economici derivanti dall'uso ti questa tecnologia sono nascosti: se, ad esempio, nel caso della rete wired implementata mediante uno switch a 16 posti, dovesse sorgere la necessità di aggiungere altre stazioni, oltre all'acquisto e alla posa dei cavi e all'acquisto delle schede di rete, sarebbe necessario l'acquisto di un nuovo switch da affiancare a quello preesistente o, peggio ancora, per sostituirlo completamente; al contrario, nel caso della rete wireless, sarebbe necessario semplicemente acquistare le schede di rete, senza richiedere neanche l'intervento dell'amministratore di rete per la configurazione delle postazioni, essendo questa fase del tutto automatica, implementando così una sorta di network plug'n'play.

Un'altra critica che potrebbe essere mossa è che la velocità della rete non supera i 11 Mbps: in realtà, come già detto in precedenza, questa velocità di trasferimento è effettiva, per via del

protocollo CSMA/CA, e non teorica, come nel caso di reti Ethernet a 10 Mbps nelle quali, in caso di traffico elevato, il throughput non supera i 4 Mbps. È vero che esistono implementazioni più veloci ed economiche di reti Ethernet, ma è anche vero che, visti gli innegabili vantaggi del mobile computing, ci si può aspettare nel prossimo futuro sia una maggiore economia di scala, sia una evoluzione della tecnologia che potrebbe portare a velocità più elevate (a tal riguardo, alcune case stanno già sperimentando nuove soluzioni).

Bibliografia

|

3Com Corporation |

https://www.3com.com |

|

Aironet Wireless Communication |

https://www.aironet.com |

|

Apple Computer |

https://www.apple.com/airport |

|

Bay Networks |

https://www.netwave-wireless. |

|

Breeze Wireless Communication Ltd. |

https://www.breezecom.com |

|

Cabletron Systems, Inc. |

https://www.cabletron.com |

|

Centro Competenza Wireless e Network |

https://www.srcwave.com |

|

CIS & MET Informatica S.p.a. |

https://www.cismet.it |

|

Ecobyte Tecnology S.r.l. |

https://www.ecobyte.it |

|

Harris Semiconductor |

https://www.semi.harris.com |

|

Institute of Electrical & Electronics Engineers, |

https://www.ieee.org |

|

Intermec Technologies, Inc. |

https://www.intermec.com |

|

Lucent Technologies |

https://www.wavelan.com |

|

Maxtech Corporation |

https://www.maxtech.com |

|

Ministero delle Telecomunicazioni |

https://www.comunicazioni.it |

|

Nokia |

https://www.nokia.com |

|

Nortel Networks |

https://business.baynetworks. |

|

Proxim Inc. |

https://www.proxim.com |

|

Raytheon Wireless Solutions |

https://www.raylink.com |

|

SCR NET |

https://www.scrnet.it |

|

Symbol Technologies |

https://www.symbol.com |

|

Teach S.r.l. |

https://www.teach.it |

|

The Wireless LAN Alliance |

https://www.wlana.com |

|

The Wireless LAN.com Answere Page |

https://www.wirelesslan.com |

|

Vicomsoft |

https://www.vicomsoft.com |

|

WebGear Inc. |

https://www.webgear.com |

|

Wireless LAN Interoperability Forum |

https://www.wlif.com |

|

Wireless Ethernet Compatibility Alliance |

https://www.wirelessethernet. |

|

Zoom Telephonics |

https://www.zoom.com |

|

3Com Corporation |

https://www.3com.com |

|

Aironet Wireless Communication |

https://www.aironet.com |

|

Reti Wireless |

Edizione Mc Graw Hill |

|

Per i listini di riferimento |

|

|

GLD Informatica S.r.l. |

https://www.gldinformatica.it |

|

Agilent Technologies |

https://www.agilent.com/cm/wireless.shtml |

|

Privacy |

Articolo informazione

Commentare questo articolo:Non sei registratoDevi essere registrato per commentare ISCRIVITI |

Copiare il codice nella pagina web del tuo sito. |

Copyright InfTub.com 2025